Windows 10의 HTTP 프로토콜 취약점, KB5003173의 업데이트에 대한 익스플로잇이 릴리스됩니다.

안전 연구원 Axel Sushe는 CVE-2021-31166의 취약성을 사용하는 GitHub의 개념 코드의 증거를 발표했습니다. 다행히도이 취약점은 이달 두 번째 화요일에 Microsoft를 수정했습니다.

개념 코드를 증명할 때 자동 배포 기능이 없지만 공격자는 원격 코드 실행을 위해 해당 코드와 비슷한 코드를 개발할 수 있습니다. 데모 코드 랜드의 실행은 사망의 파란색 화면을 시작합니다.

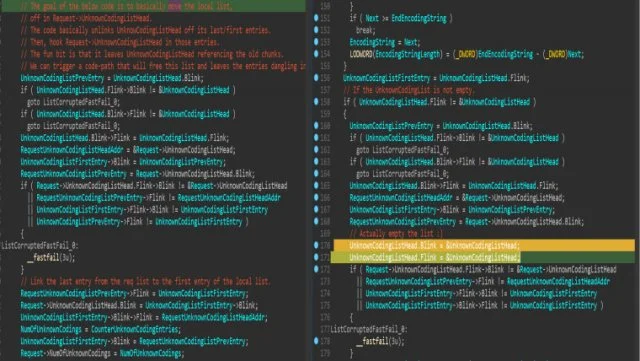

Axel은 다음을 설명합니다.

오류 자체는 http! ulpParseContentCoding에서 발생합니다. 여기서 함수는 로컬 List_Entry가 있고 요소를 추가합니다. 완료되면 요청 구조로 이동하지만 NULL의 로컬리스트는 청소하지 않습니다. 문제는 공격자가 로컬 목록의 모든 요소를 없애는 코드를 실행할 수 있으므로 요청 객체에 매달려있는 코드를 실행할 수 있다는 것입니다.

오류가 웜 모양이기 때문에 모든 영향을받지 않으므로 모든 영향을받지 않으므로 인증되지 않은 공격자가 HTTP 프로토콜 스택 (http.sys)을 사용하여 대상 서버에 특수하게 생성 된 패키지를 보낼 수있는 모든 영향을 미치는 모든 서버를 수정하는 데 우선 순위주의 사항을 권장합니다. 처리 패킷. 완전히 수정 된 최신 버전의 Windows 버전을 실행하는 시스템은 공격으로부터 보호되어야합니다.