Um explorador é lançado para a vulnerabilidade do protocolo HTTP no Windows 10, a atualização do KB5003173

O pesquisador de segurança Axel Sushe publicou prova do código conceitual no GitHub, que usa a vulnerabilidade da CVE-2021-31166. Felizmente, essa vulnerabilidade foi corrigida pela Microsoft na segunda terça-feira do mês.

Na prova do código conceitual, não há recursos de distribuição automáticos, mas os invasores podem desenvolver seu próprio código semelhante à execução de código remoto. Execução da terra de códigos de demonstração inicia a tela azul da morte.

Axel explica:

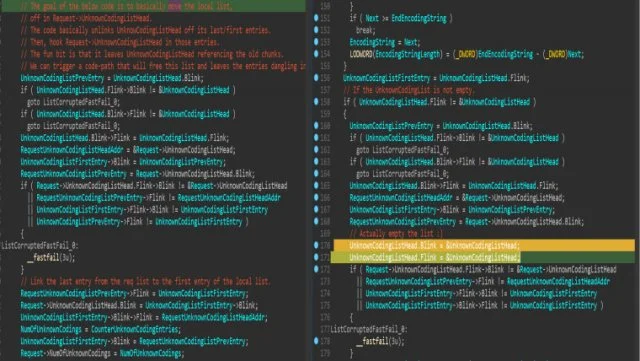

O erro em si ocorre em http! Ulpparsecontentcoding, onde a função possui uma lista local_entry e adiciona um elemento a ele. Após a conclusão, ele a move na estrutura de solicitação, mas não limpa a lista local de null. O problema é que um invasor pode executar o código que irá liberar todos os elementos da lista local, deixando-os pendurados no objeto de solicitação.

A Microsoft recomenda a atenção prioritária para corrigir todos os servidores afetados, uma vez que o erro é em forma de verme e, na maioria das situações, o invasor que não foi autenticado pode enviar um pacote especialmente criado para o servidor de destino usando o Http Protocol Stack (http.sys) Pacotes de processamento. Sistemas Executando a versão mais recente do Windows 10, que são completamente corrigidas, devem ser protegidas contra ataques.