Un exploit viene rilasciato per la vulnerabilità del protocollo HTTP in Windows 10, l'aggiornamento di KB5003173

Ricercatore di sicurezza Axel Sushe Prova pubblicata del codice concettuale su GitHub, che utilizza la vulnerabilità di CVE-2021-31166. Fortunatamente, questa vulnerabilità è stata corretta Microsoft il secondo martedì del mese.

Nella prova del codice concettuale, non ci sono funzionalità di distribuzione automatica, ma gli aggressori possono sviluppare il proprio codice simile ad esso per l'esecuzione del codice remoto. L'esecuzione del codice dimostrativo la terra inizia la schermata blu della morte.

Axel spiega:

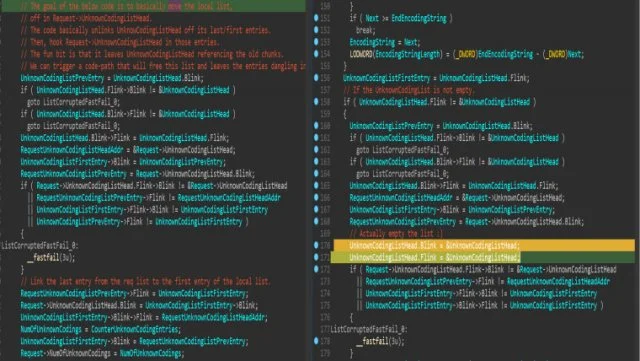

L'errore stesso si verifica in HTTP! ULPParseContentcoding, dove la funzione ha una lista locale_entry e aggiunge un elemento ad esso. Al completamento, lo sposta nella struttura della richiesta, ma non pulisce l'elenco locale di NULL. Il problema è che un utente malintenzionato può eseguire il codice che libererà tutti gli elementi dell'elenco locale, lasciandoli appesi nell'oggetto di richiesta.

Microsoft raccomanda l'attenzione prioritaria per correggere tutti i server interessati, poiché l'errore è a forma di verme, e nella maggior parte delle situazioni l'attaccante che non è stato autenticato può inviare un pacchetto creato appositamente al server di destinazione utilizzando lo stack di protocollo HTTP (http.sys) per Pacchetti di elaborazione. I sistemi che eseguono l'ultima versione di Windows 10, che sono completamente corretti, devono essere protetti dagli attacchi.