트로이 목마는 모바일 사용자의 암호화를 목표로합니다. iPhone 및 Android 사용자의 위협 하에서

트로이 목마 응용 프로그램은 인기있는 Cryptococheries 버전에서 수정 된 공격자에 숨겨져 있습니다.

회사 "닥터 웹"은 모바일 장치 소유자 간의 절도 암호화를 위해 생성 된 트로이 목마 프로그램의 배포에 대해 경고했습니다.

악의적 인 응용 프로그램 Cryptococheries에 액세스하는 데 필요한 비밀 씨앗 문구를 납치합니다. 전문가에 따르면 Android 기반 장치와 iOS를 기반으로하는 Apple 스마트 폰의 사용자는 위험이 있습니다.

탐지 된 트로이 목마 응용 프로그램은 인기있는 Cryptococheries 버전으로 수정 된 버전에 숨겨져 있습니다. 현재 전문가는 IMToken, MetaMask, Bitpie 및 TakePocket과 같은 응용 프로그램의 사본에서 악의적 인 코드를 만드는 사례를 추적했지만이 목록은 더 넓을 수 있습니다.

식별 된 위협의 유명한 수정은 Dr.Web에서 Android.CoInsteal 가정 및 iPhoneOs.CoInsteal의 트로이 목마로 정의됩니다. 그 중 - Android.CoInsteal.7, Android.CoInsteal.8, Android.CoInsteal.10, iPhoneOs.CoInsteal.1, iPhoneOs.CoInsteal.2, iPhoneOs.CoInsteal.3 및 기타.

Cryptococheries의 트로이 목마 버전은 각 프로젝트의 원래 웹 리소스의 모양과 기능을 복사하는 악성 사이트를 통해 배포됩니다. 그러한 사이트의 주소는 가능한 한 가깝게 존재합니다.

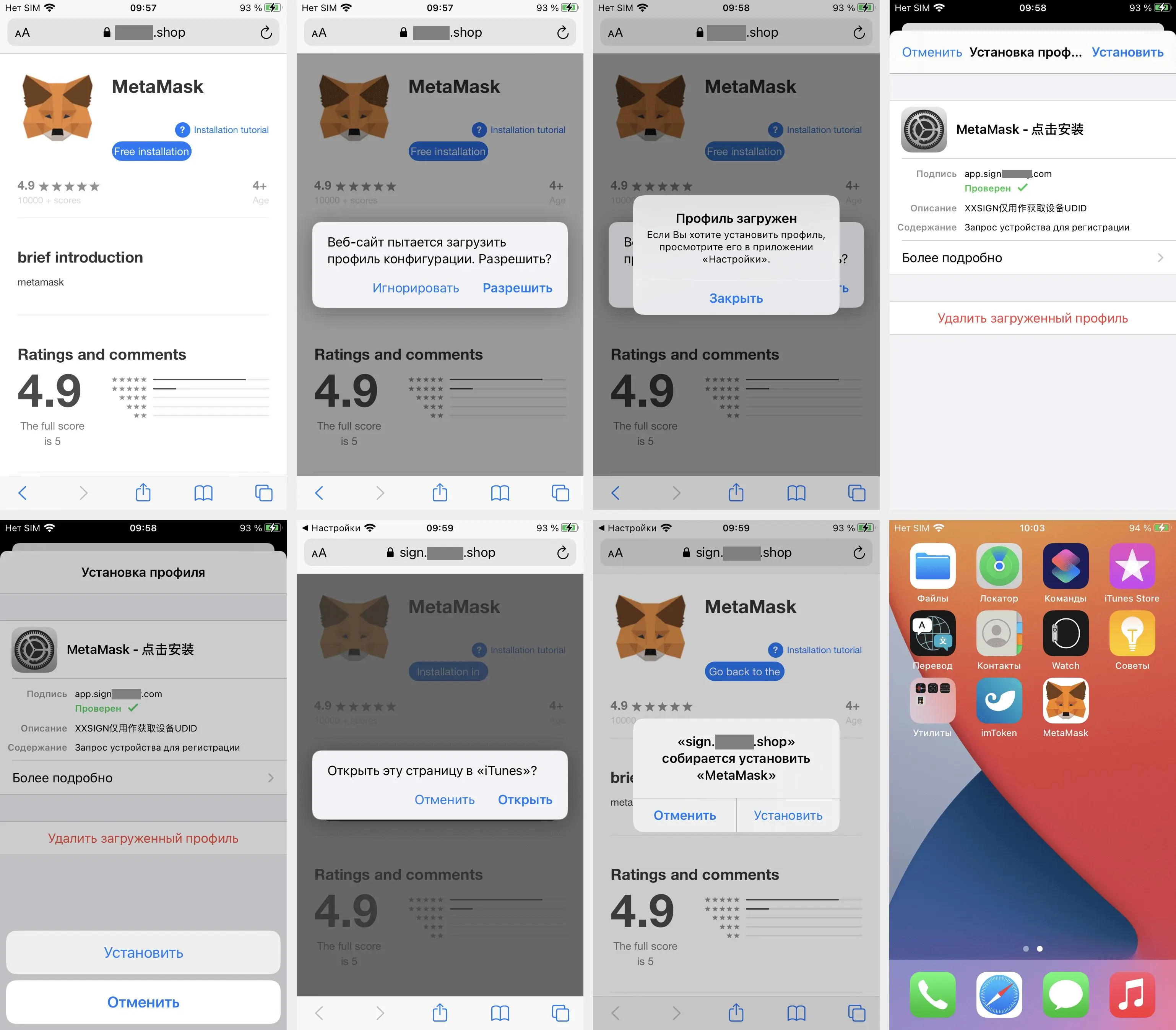

가짜 사이트가 방문하는 장치 유형에 따라 사용자는 해당 플랫폼 - Android 또는 iOS의 지갑 버전을 다운로드하여 설치하도록 초대합니다. Trojans의 Android 버전을로드하는 것은 방문한 악의적 인 자원에서 직접 발생합니다. 동시에 iOS 장치의 소유자는 일반적으로 Apple Apple 디렉토리 스타일로 설계된 다른 사이트로 리디렉션됩니다.

운영 체제 두에서 제 3 자 소스의 설치가 비활성화되거나 제공되지 않음이 여전히 가능합니다. 따라서 Android 기기에서는 시스템 설정에서 필요한 옵션을 포함 할만 큼 충분합니다. 그리고 Apple 장치의 경우 사기관은 특수 구성 프로파일 및 프로비저닝 프로파일 (프로비저닝 프로필)을 통해 설치 메커니즘을 사용합니다. 동시에 설치가 필요하지 않아야합니다. 장치에서 탈옥이 수행되었습니다.

트로이 인은 최소한의 수정으로 이러한 응용 프로그램의 사본이므로 원고와 동일한 방식으로 작동하며 외부 표지판에서 거의 불가능합니다.