Trojans visando a criptocorrência dos usuários móveis - sob a ameaça de usuários iPhone e Android

Aplicações de Tróia estão escondidas nos atacantes modificados pelas versões de criptoquérias populares

A empresa "Doctor Web" alertou sobre a distribuição de programas de Tróia criados para cryptocurrency de roubo entre os proprietários de dispositivos móveis.

Aplicativos maliciosos seqüestram frases de sementes secretas, que são necessárias para acessar os criptococheries. De acordo com especialistas, os usuários de dispositivos baseados em Android e Smartphones da Apple com base no IOS estão sujeitos a risco.

Os aplicativos de Trojan detectados estão ocultos nas versões modificadas pelas versões de criptoquérias populares. Atualmente, os especialistas traçam casos de fazer código malicioso em cópias de tais aplicações como imteken, metamask, bitpie e tomada, mas esta lista pode ser mais ampla.

Famosas modificações de ameaças identificadas são definidas pelo Dr.Web como Trojans da Android.coinsteal famílias e iPhoneS.Coinsteal. Entre eles - Android.coinsteal.7, Android.coinsteal.8, Android.coinsteal.10, iphoneos.coinsteal.1, iPhones.coinsteal.2, iPhones.coinsteal.3 e outros.

As versões de Trojan das criptoCoCheries são distribuídas por locais maliciosos que copiam a aparência e a funcionalidade dos recursos da Web originais dos respectivos projetos. Os endereços desses sites também são o mais próximos possível ao presente.

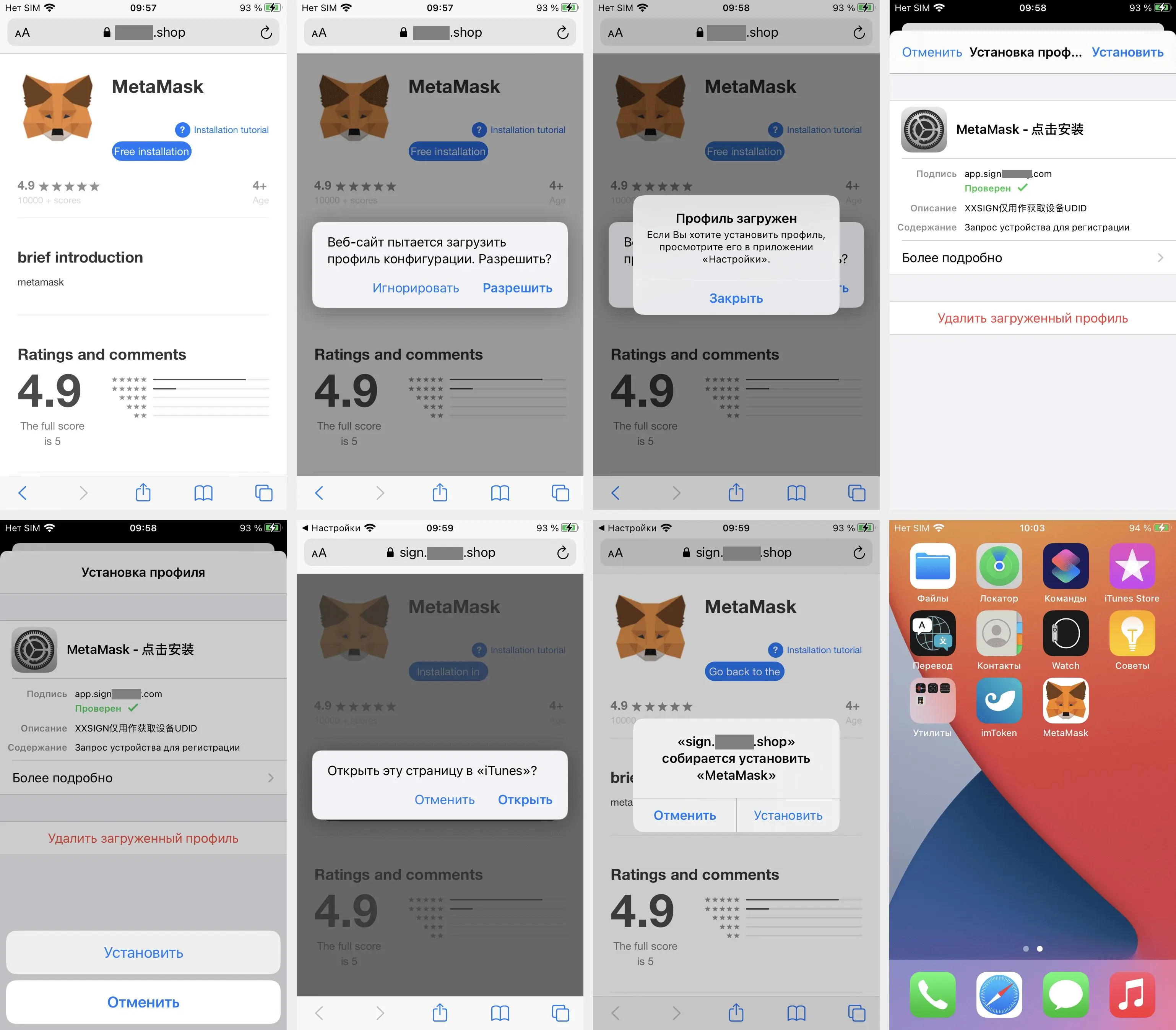

Dependendo do tipo de dispositivo a partir do qual os sites falsos são visitados, os usuários são convidados a baixar e instalar uma versão da Wallet para a plataforma correspondente - Android ou iOS. O carregamento de versões para Android de Trojans ocorre com mais frequência do recurso malicioso visitado. Ao mesmo tempo, os proprietários de dispositivos iOS são geralmente redirecionados para outro site, projetados no estilo do diretório Apple Apple.

Apesar do fato de que, nos dois sistemas operacionais, a instalação de fontes de terceiros é desativada ou não fornecida, ainda é possível. Assim, em dispositivos Android, isso é suficiente para incluir a opção necessária nas configurações do sistema. E no caso de dispositivos da Apple, os fraudadores usam o mecanismo de instalação através de perfis de configuração especiais e perfis de provisionamento (perfis de provisionamento). Ao mesmo tempo, não é necessário para a instalação, um jailbreak foi realizado no dispositivo.

Como os Troyans são cópias dessas aplicações com modificações mínimas, elas funcionam da mesma forma que os originais, e em sinais externos para distingui-los um ao outro quase impossível.