Un exploit est publié pour la vulnérabilité du protocole HTTP dans Windows 10, la mise à jour de KB5003173

Chercheur de sécurité Axel Sushe Publié la preuve du code conceptuel sur GitHub, qui utilise la vulnérabilité de CVE-2021-31166. Heureusement, cette vulnérabilité a été corrigée Microsoft le deuxième mardi du mois.

Dans la preuve du code conceptuel, il n'y a pas de capacités de distribution automatiques, mais les attaquants peuvent développer leur propre code similaire à celui de l'exécution de code à distance. L'exécution du code de la démonstration La terre commence l'écran bleu de la mort.

Axel explique:

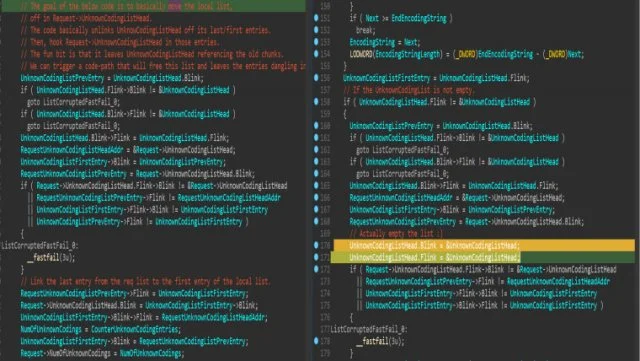

L'erreur elle-même survient dans http! UlppParsecontCoding, où la fonction a une liste locale_Entry et ajoute un élément à celui-ci. À la fin, cela le déplace dans la structure de la demande, mais ne nettoie pas la liste locale de NULL. Le problème est qu'un attaquant peut exécuter le code qui libérera tous les éléments de la liste locale, les laissant suspendre dans l'objet de la demande.

Microsoft recommande une attention prioritaire à la correction de tous les serveurs concernés, car l'erreur est en forme de ver, et dans la plupart des situations, l'attaquant qui n'a pas été authentifié peut envoyer un package spécialement créé au serveur cible à l'aide de HTTP Protocol Stack (http.sys) pour Traitement des paquets. Systèmes exécutant la dernière version de Windows 10, qui sont complètement corrigés, doivent être protégés des attaques.