Trojans visant à la cryptocurrence des utilisateurs mobiles - sous la menace des utilisateurs iPhone et Android

Les applications de Troie sont cachées dans les attaquants modifiés par les versions de CryptoCheries populaires

La société "Doctor Web" a averti la distribution de programmes de Trojan créés pour vol CryptoCourcy parmi les propriétaires d'appareils mobiles.

Les applications malveillantes kidnappent des phrases de graines secrètes, nécessaires pour accéder aux cryptocoches. Selon des experts, les utilisateurs des appareils basés sur Android et des smartphones Apple basés sur IOS sont soumis à des risques.

Les applications de Troie détectées sont dissimulées dans les versions modifiées par les versions de Cryptocochères populaires. Actuellement, les experts ont suivi des cas de code malveillant dans des copies de telles applications telles que IMTOCK, METAMASK, BITPIE ET TRENDPOCKET, mais cette liste peut être plus large.

Les modifications célèbres des menaces identifiées sont définies par Dr.Web comme des chevaux de Troie de familles Android.cointsteal et iPhoneos.coinsteal. Parmi eux - Android.coInsteal.7, Android.coinsteal.8, Android.coinsteal.10, iPhoneos.CoinSteal.1, iPhoneos.coinsteal.2, iPhoneos.coinsteal.3 et autres.

Les versions de Trojan des cryptocochères sont distribuées par des sites malveillants qui copient l'apparence et la fonctionnalité des ressources Web d'origine des projets respectifs. Les adresses de ces sites sont également aussi proches que possible du présent.

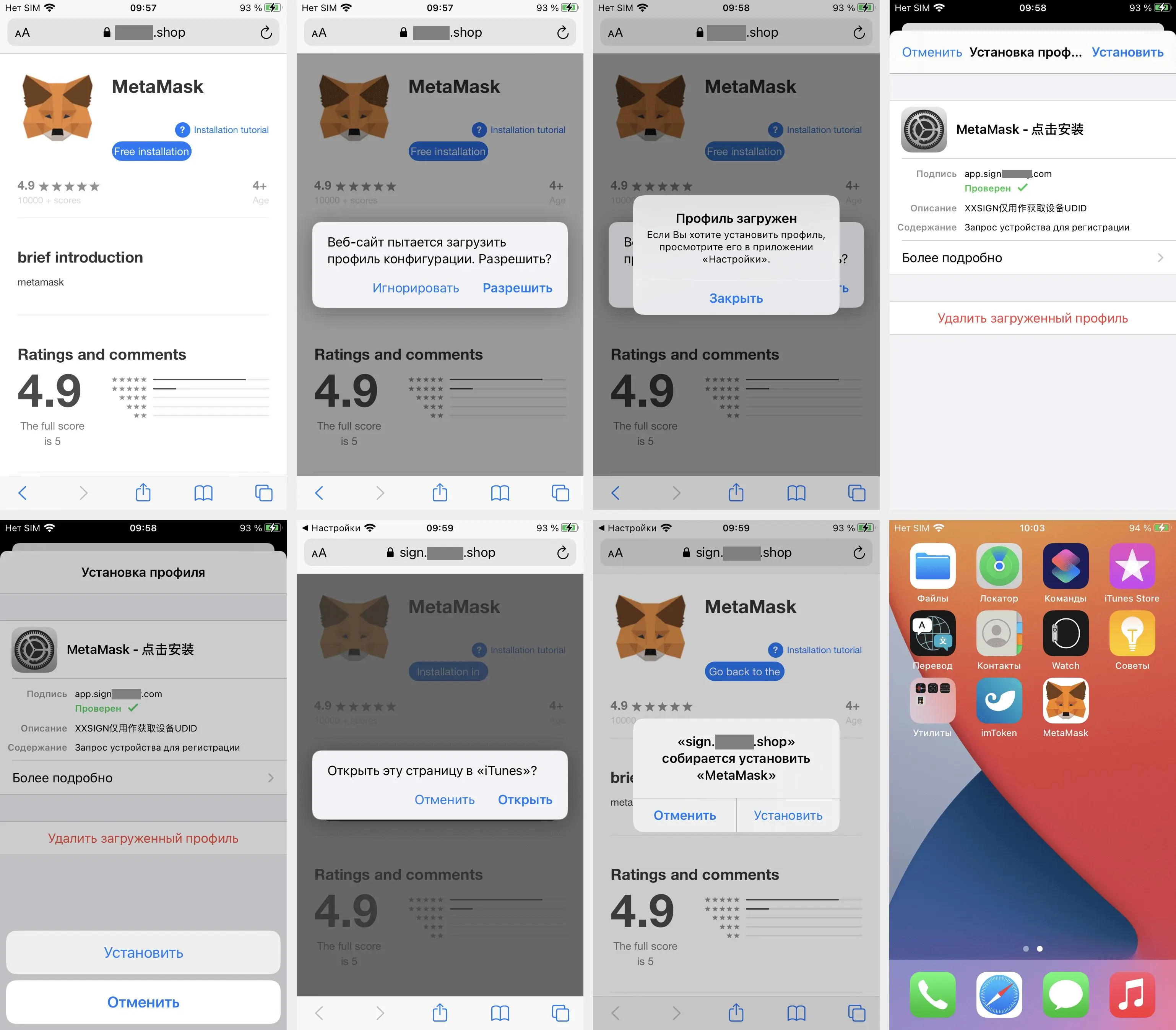

Selon le type de périphérique à partir desquels des faux sites sont visités, les utilisateurs sont invités à télécharger et à installer une version de portefeuille pour la plate-forme correspondante - Android ou iOS. Chargement des versions Android des Troisrojans se produit le plus souvent directement à partir de la ressource malveillante visitée. Dans le même temps, les propriétaires d'appareils IOS sont généralement redirigés vers un autre site, conçus dans le style du répertoire Apple Apple.

Malgré le fait que dans les deux systèmes d'exploitation, l'installation de sources tierces est désactivée ou non fournie, il est toujours possible. Donc, sur les appareils Android, cela suffit à inclure l'option nécessaire dans les paramètres système. Et dans le cas des appareils Apple, les fraudeurs utilisent le mécanisme d'installation via des profils de configuration spéciaux et des profils de provisioning (profilant des profilés). Dans le même temps, il n'est pas nécessaire pour l'installation, un jailbreak a été effectué sur l'appareil.

Étant donné que Troyans sont des copies de ces applications avec des modifications minimales, elles fonctionnent de la même manière que les originaux et sur des signes externes pour les distinguer les uns des autres presque impossibles.